خبراء .. يحذرون أسرارك وبياناتك الشخصية على مواقع التواصل عرضة للاختراق

خاص دنيا الوطن- طارق أبو إسحاق

باتت شبكات التواصل الاجتماعي، التي يظن الناس أنها عالم مثالي يتفاعل فيه الأشخاص بشكل ودي واجتماعي ويتبادلون فيه أسرارهم والصور والفيديوهات، وتفاصيل حياتهم اليومية، عرضة للعيون المتطفلة ذات النوايا التي يشوبها الخبث.

واستغلت هذه المواقع الاجتماعية، مثل فيسبوك وتويتر وغيرها، في عمليات احتيال وابتزاز وسرقة وإساءة، واعتقال للمواطنين الفلسطينيين من قبل قوات الاحتلال الإسرائيلي، نتيجة اختراق الخصوصية أو استغلال المعلومات التي يتم عرضها علي صفحاتهم الشخصية.

بالرغم وجود أقفال إلكترونية وآليات أخرى لتأمين هذه المواقع، توجد حيل يمكن من خلالها لأطراف ثالثة الحصول على المعلومات الخاصة، واستخدامها في أغراض غير مشروعة، مما يعرض الأمن الشخصي للأفراد للخطر، خاصة وأن الشعب الفلسطيني أمام احتلال يعتمد بالدرجة الأولي علي التكنولوجيا للتجسس عن حياة المواطنين ومتابعة أنشطتهم وتحركاتهم.

التقي مراسل "دنيا الوطن" خبراء في أمن وخصوصية المعلومات للتعرف علي خطورة مواقع التواصل الاجتماعي في انتهاك الخصوصية، والتطبيقات التي من شأنها أن تساعدك في الحفاظ على أمنك وخصوصيتك، ورفع مستوى الحماية التي يتمتع بها جهازك.

مجتمع متصل بالإنترنت

وقال د. أحمد فؤاد عبد العال المختص في أمن وخصوصية معلومات، إن الأجهزة الذكية ومواقع التواصل الاجتماعي اقتحمت حياتنا بشكل غير مسبوق في فلسطين، وأصبحت في نمو مضطر ومتزايد وبنسبة زيادة تصل لـ 30% ، وأن بيانات مركز الإحصاء الفلسطيني تشير إلى أن نسبة 97% من الأسر الفلسطينية لديها أجهزة جوال وأنه من بين 4 أفراد (فوق سن 10) هناك 3 لديهم حسابات على مواقع التواصل الاجتماعي.

وأوضح د. عبد العال: " في ظل هذا النمو الكبير للحسابات الفلسطينية لمواقع التواصل الاجتماعي بدأ الفلسطينيون في استغلال هذه التكنولوجيا لنشر الآراء الشخصية والإعلانات التجارية والخدمات التعليمية وكوسيلة للتواصل بين المجموعات المختلفة، وكذلك كمنصة عمل سياسي لخدمة القضية الفلسطينية، وبهذا نجد طلاب يتواصلون مع مدرسيهم عبر صفحات أو مجموعات دراسية كما نجد صفحات لمسؤولين وسياسيين وأصحاب رأي".

نتائج متتابعة

وأضاف د. عبد العال بدأنا نلاحظ التأثير العالي لمواقع التواصل الاجتماعي على صناعة الرأي العام وتعزيز المسؤولية المجتمعية والوطنية، مما دفع معظم الجهات الحكومية والمؤسسات المدنية لمتابعة منسوبيها وللمواطنين بشكل عام وما يدلون به من آراء وأفكار وإعجابات عبر موقع التواصل.

وتابع قوله لمراسل (دنيا الوطن" تطورت الأمور بشكل متسارع لتدفع الاحتلال الإسرائيلي لتكوين وحدة خاصة لمتابعة مواقع التواصل الاجتماعي حتى أضحى نشر مقالة من بضع كلمات أو إبداء إعجاب بمنشور ما سبب للسجن أو التضييق والملاحقة.

دوائر للتضييق

وأشار د. عبد العال: "واقعنا الفلسطيني مليء بالتعقيدات السياسية والأمنية وإن كان بمقدور المواطن أن يدلي برأيه عبر مواقع التواصل فلا بد أن يكون تحت دائرة العرف المجتمعي والعائلي وبهذا نجد مراجعات لأب أو لأشخاص مهمين في العائلة لأبنائهم على ما ينشرونه، مما يضطر صاحب النشر لتعديل أو حذف ما نشره، بل هناك دائرة أكبر هي دائرة التنظيمات و تقاطعها مع دائرة صاحب العمل ثم دائرة الحكومة التي ترغب بتقليل تأثير هذه الصفحات على سمعتها وأدائها، لكن و كما أشرنا فهناك دائرة الاحتلال الإسرائيلي وما يفرضه من قيود وعقبات".

أسماء مستعارة

وبين د. عبد العال أن التضييق دفع كثيراً من المستخدمين لمواقع التواصل للتخفي بأسماء مستعارة أو البدء بمحادثات خاصة أو استخدام برامج تشفير لتكون لهم الحرية الكاملة في الحديث دون قيود أو مراجعات. وتساءل لكن هل هذا يحميهم؟ و هل يحفظ خصوصيتهم؟

وتطرق د. عبد العال إلى محاولة الانقلاب في تركيا في يوليو 2016 كيف أن المخططين للمحاولة كانوا يستخدمون برنامج خاص بالمراسلات يسمى "ByLock" هذا البرنامج الذي كان متاحاً مجاناً للمستخدمين وقد ذكر مبرمجه أنه آمن ومشفر لكن تبين لاحقاً أن الجهات المختصة في الحكومة التركية كانت قد اكتشفت طريقة لاختراقه وبهذا حصلت على جميع المراسلات بل والأهم شبكة الأشخاص المتراسلين، مما سهل عليها لاحقاً ملاحقتهم.

وسائل اختراق متنوعة

وبين د. عبد العال لمراسل "دنيا الوطن" تتنوع وسائل الاختراق مواقع التواصل الاجتماعي بتنوع الجهات المعنية وإمكانياتهم فمن الممكن اختراق حسابك من أفراد أو مؤسسات أو حكومات.

وأكد أن بإمكان الأفراد إذا حصلوا على كلمة المرور الخاصة بك أن يلجوا للحساب وأن يستخدموه و هناك عدة طرق أكثرها انتشارا منها ،Keystroke logging : و هي طريقة تعتمد على برنامج يقوم بتسجيل كتابة المستخدم على لوحة المفاتيح أو الجوال و إرسال ما يكتبه للمخترق. علماً بوجود نفس الآلية كقطعة إلكترونية يتم تركيبها كوصلة للوحة المفاتيح أو كشاحن للجوال!

ولفت إلى أن استخدام نفس كلمة المرور لعدة حسابات مثلاً أن تكون كلمة المرور لحساب الفيسبوك وتويتر وياهوو وبريد العمل هي نفس الكلمة، هذا سيسهل على المخترق اكتشافها عن طريق اختراق الحساب الأقل أمنا أو متابعة قوائم الحسابات المخترقة، فقد نشر في سبتمبر 2016 أن شركة ياهو تعرضت لاختراق بسرقة 500 مليون حساب.

وتابع د. عبد العال بإمكان الاختراق من خلال الدخول على الحساب من جهاز آخر مصاب بفيروس، أو Phishing فتح روابط لمواقع تصيد تدعي أنها لتعديل كلمة المرور أو لمساعدتك في الدخول على حسابك، أو حفظ كلمات المرور على المتصفح، و بهذا يتم كشف جميع الحسابات إذا تم اختراق حساب نظام التشغيل أو الدخول على الحساب عبر برامج أو مواقع غير معتمدة: مثلاً أن يستخدم برنامج غير معروف المصدر للدخول على حساب الفيسبوك. دائما يجب استخدام البرنامج المرخص من الشركة.

الهندسة الاجتماعية

وبين د. عبد العال خاصية أخري للاختراق تسمي الهندسة الاجتماعية Social engineering ، إذا كان المخترق لديه معلومات عنك يستطيع من خلالها أن يوهمك أنه يقدم لك خدمة و يطلب منك معلومات إضافية تفضي لاختراق حسابك.

وأشار أما بالنسبة للحكومات أو المؤسسات، بالإضافة للوسائل المذكورة، لديهم إمكانية التواصل مع الشركات المقدمة للخدمة بطلب رسمي للحصول على جميع البيانات. أما إذا كانت البيانات تمر عبر خوادمهم أو تسجل على خوادمهم فبياناتك مكشوفة لديهم بالكامل. كما أن هناك عدد آخر من طرق الاختراق التي تظهر بشكل دوري.

نصائح لمنع الاختراق

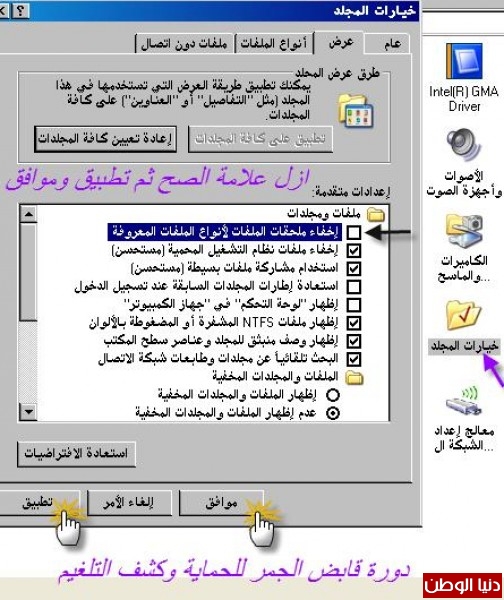

وأوضح د. عبد العال نصائح للتقليل من مخاطر الاختراق أهمها عدم فتح روابط غير معروف مصدرها ، أو كتابة كلمة المرور و المعلومات المهمة على أي مستند ، وعدم إرسالها بأي طريقة ( بريد إلكتروني، SMS ) ، أو استخدم متصفح حديث – غير معروف ويفضل استخدام متصفح chrome ،ونصح بعدم تنصيب برامج غير موثوقة على الجهاز ، أو استخدم برنامج مضاد فيروسات وتفعيل التحديث الدوري للتعريفات باستخدام Kaspersky .

ونصح د. عبد العال باستخدام كلمة مرور صعبة التخمين ،والتأكد من استخدام بروتوكول https و ليس http للدخول للحساب ،وعدم وضع في الجهاز ذاكرة USB flash غير موثوقة ، و وفحص الذاكرة ببرامج مضاد الفيروسات قبل فتح المحتوى.

ويفضل د. عبد العال بتفعيل خدمة الجدار الناري firewall على الجهاز ،وتفعل خيار الدخول بعدة خطوات Multi-Factor Authentication متاحة في معظم مواقع التواصل الاجتماعي.

برامج الاختراق

وقال أسامة أبو عمرة المتخصص في الهكر و أمن المعلومات لمراسل "دنيا الوطن " أن الهكر كلمة تثير الرعب لدي الكثير من مستخدمي الحاسب وكثيرا ما يساء الظن فيهم ، هم بشر فيهم من ينصر دينه ووطنه وفيهم من يؤذي عباد الله وفيهم من يدمر مواقع العدو و الرذيلة وأجهزة المفسدين ،وفيهم من يبتز أعراض المسلمات غير السرقات والتجسس.

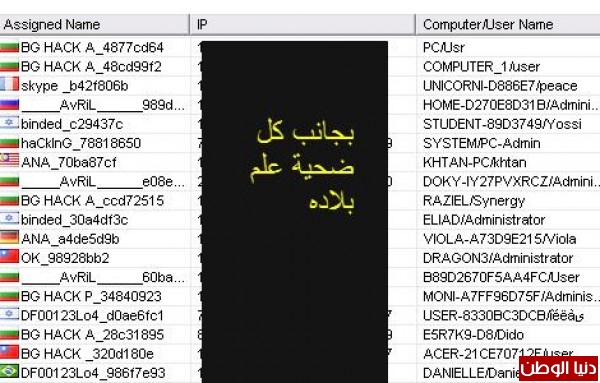

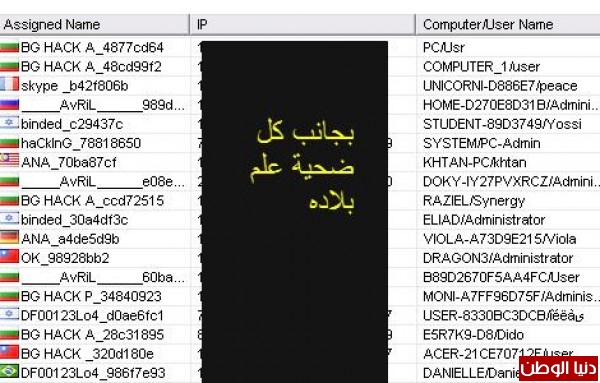

وبين أبو عمرة أن الهكر في يخترق الجهاز بالباتش هو برنامج اتصال بين جهاز المستخدم وبين جهاز الهكر ،وهو عبارة عن جسر تواصل بين الهكر وبين جهاز الضحية " الذي تم اخترق جهازه " ،ويستطيع الهكر التحكم بجهاز الضحية ويشاهد ما يفعله على سطح المكتب والمواقع التي يزورها وسرقة حساباته من مواقع التواصل الاجتماعي والمنتديات والمواقع الخ ..

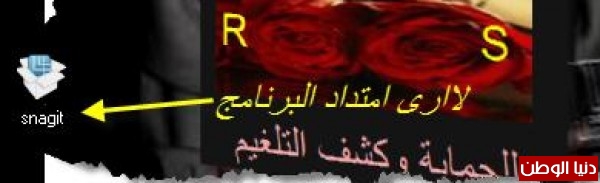

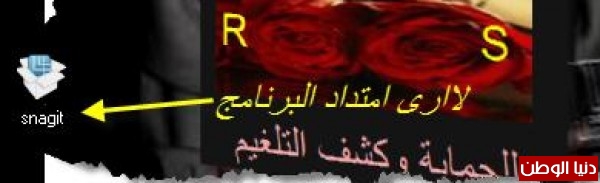

وأوضح ابو عمرة أن الباتش هو برنامج صغير جدا قد لايتجاوز حجمه الواحد ميغا بايت ،وله عدة صيغ شهيرة تنفيذية خطيرة مثل: exe -scr-bat-pif-com-vbs

وأي ملف يكون امتداده بهذه الامتدادات يجب فحصه وقد تكون هذه الصيغ لبرامج عاديه جدا وغير مضرة ، ولكنها خطيرة ويجب التحرى عن أي برنامج يحمل هذه الصيغ.

ونوه أبو عمرة أن الباتش لا تكون صيغته فقطexe وإخوانه ،بل يستطيع الهكر دمج باتش بصورة فيكون ناتج امتداد الصورة المدموجة بباتش jpg لذلك يجب الحذر عند استقبال أي ملف أو قبيل تشغيله .

وأشار أبو عمرة أن أنواع الاختراق مختلفة منها الاختراق العشوائي ( شائع جدا حتى لو كان طفل ) ،و هناك الاختراق المستهدف ( للهكر شائع ولكن المحترف ) ،والاختراق العشوائي بإرسال باتشات الاختراق في أي موقع وأي مكان ،والاختراق المستهدف بإرسال الباتش رسالة خاصة .

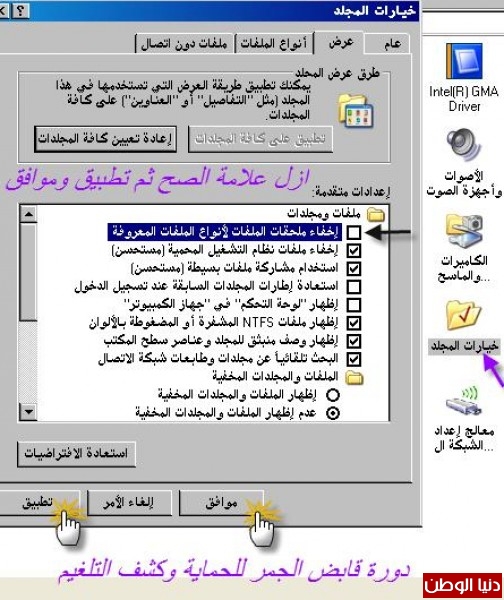

ثغرات الجهاز

وأوضح أبو عمرة أن هناك عدة طرق يدخل الهكر الجهاز منها مثل ثغرات الجهاز وهي عبارة عن خطأ برمجي يمكن استغلاله من قبل الهكر في أن نجعل النظام يقوم بتنفيذ أوامره التي نعطيها إليه فهناك مئات الثغرات للويندوز وكثير من الاجهزة ولتجنب الاختراق ابحث بين فترة وأخرى عن أخر إصدارات لهذه البرامج واحذف القديمة وركب الجديدة ، فالجديدة بلا شك المسؤولين عنها يحاولوا جاهدين سد الثغرات التي تكون بالإصدارات السابقة لبرامجهم .

ثغرات البرامج

وتابع أبو عمرة قوله هناك ثغرات للبرامج الخدمية كالأوفيس ومشغلات الفيديو والمتصفحات ،البرامج messenger – المسنجر ممكن يخترق جهازك بطرق منها أن يرسل لك رسالة أثناء الدردشة صفحة بيضاء أو حتى فيها صورة أو رابط مهما كان مجرد تنقر عليه تصل الهكر رسالة فورية انه تم الاختراق،أو عن طريق برنامج يستخدمه الهكر يسحب من خلاله IP الخاص فيك ويتم الاختراق عن طريقه بشرط انك قد أضفته ،ولتجنب الاختراق عدم إضافة أي شخص لاتثق فيه .

وأشار أبو عمرة أن هناك اختراق يتم من خلال صفحات النت وهي أن يصنع الهكرز صفحة تقليدية ونسخة لصفحة مثل الفيس بوك اليوتيوب ايميل الهوتميل الياهو أو حتى صفحة بنك أو المسنجر أو مثلا برنامج مونتاج أو العاب أو اي برنامج..الخ ،وهي حيلة تمر على المبتدئين ،أو يقوم الهكر بصنع باتش ثم يدمجه او يدخله بداخل أحد البرامج السابقة،ويرسله في كثير من المنتديات " مراكز الرفع " الدردشات المجموعات البريدية التورنت ..الخ ،كي يصطاد اكبر قدر من الضحايا ومجرد تشغله وتنصبه يتم الاختراق .

وأوضح أبو عمرة لتجنب عملية الاختراق لا تحمل أي برنامج إلا من موقعه الرسمي او مواقع موثوقة .

حيل الهكرز

ولفت إلى أن "هناك حيل عديدة سائدة للاختراق بقولهم لكم أنهم لايستطيعوا الدخول علي صفحاتهم على الفيس أو اليوتيوب أو على البنك فأرجوك سجل دخول وقل لي هل يقبل او لا ؟ ويعطيك رابط الصفحة ’ وأنت تنسخ رابطه وأول ماتسجل بياناتك بالصفحة ترسل له تلقائيا بيانات تسجيلك ويتم سرقة الحساب .. فاي شخص يفعل هذه الحركة فثق أن له نية سيئة .. وليسا شرطا أن تكون صفحة تقليدية ممكن تكون صفحة فارغة تدخلها ويتم الاختراق فورا ( لأنه سبق وقام الهكر بتجهيز رابط الصفحة ووضع ودمج رابط الباتش برابط الصفحة و قام بإرسالها لك )

ولتجنب هذه الحيل أن تذهب للموقع الرسمي باليوتيوب او الفيس او البنك وتهميش رابطه ولاتقع بالفخ".

مواد خاصة للاختراق

وأضاف أبو عمرة أن هناك اختراق يتم من خلال مادة فيديو أو مادة صوتية أ صورة أو كتاب الكتروني ويعمل الهكر الدمج بأغنية صيغة mp3 أو rm أو حتى فيديو بصيغة Avi ،وهناك أيضا استغلال للكتب الالكترونية يتم من خلالها الاختراق ،مبينا أن الحل لتجنب المخاطر هو فحص الفيديوهات واستخدام برامج للفحص، موضحا بان هناك عملية اختراق تتم من خلال المواقع ،ومعظم ما تتعطل الأجهزة هي من خلال تصفح المواقع الإباحية التي قد تزرع برامج تجسسية أو أحصنة طراوده تحطم نظامك او يخترق جهازك ، لافتا أن هناك الكثير من طرق وحيل الاختراق.

باتت شبكات التواصل الاجتماعي، التي يظن الناس أنها عالم مثالي يتفاعل فيه الأشخاص بشكل ودي واجتماعي ويتبادلون فيه أسرارهم والصور والفيديوهات، وتفاصيل حياتهم اليومية، عرضة للعيون المتطفلة ذات النوايا التي يشوبها الخبث.

واستغلت هذه المواقع الاجتماعية، مثل فيسبوك وتويتر وغيرها، في عمليات احتيال وابتزاز وسرقة وإساءة، واعتقال للمواطنين الفلسطينيين من قبل قوات الاحتلال الإسرائيلي، نتيجة اختراق الخصوصية أو استغلال المعلومات التي يتم عرضها علي صفحاتهم الشخصية.

بالرغم وجود أقفال إلكترونية وآليات أخرى لتأمين هذه المواقع، توجد حيل يمكن من خلالها لأطراف ثالثة الحصول على المعلومات الخاصة، واستخدامها في أغراض غير مشروعة، مما يعرض الأمن الشخصي للأفراد للخطر، خاصة وأن الشعب الفلسطيني أمام احتلال يعتمد بالدرجة الأولي علي التكنولوجيا للتجسس عن حياة المواطنين ومتابعة أنشطتهم وتحركاتهم.

التقي مراسل "دنيا الوطن" خبراء في أمن وخصوصية المعلومات للتعرف علي خطورة مواقع التواصل الاجتماعي في انتهاك الخصوصية، والتطبيقات التي من شأنها أن تساعدك في الحفاظ على أمنك وخصوصيتك، ورفع مستوى الحماية التي يتمتع بها جهازك.

مجتمع متصل بالإنترنت

وقال د. أحمد فؤاد عبد العال المختص في أمن وخصوصية معلومات، إن الأجهزة الذكية ومواقع التواصل الاجتماعي اقتحمت حياتنا بشكل غير مسبوق في فلسطين، وأصبحت في نمو مضطر ومتزايد وبنسبة زيادة تصل لـ 30% ، وأن بيانات مركز الإحصاء الفلسطيني تشير إلى أن نسبة 97% من الأسر الفلسطينية لديها أجهزة جوال وأنه من بين 4 أفراد (فوق سن 10) هناك 3 لديهم حسابات على مواقع التواصل الاجتماعي.

وأوضح د. عبد العال: " في ظل هذا النمو الكبير للحسابات الفلسطينية لمواقع التواصل الاجتماعي بدأ الفلسطينيون في استغلال هذه التكنولوجيا لنشر الآراء الشخصية والإعلانات التجارية والخدمات التعليمية وكوسيلة للتواصل بين المجموعات المختلفة، وكذلك كمنصة عمل سياسي لخدمة القضية الفلسطينية، وبهذا نجد طلاب يتواصلون مع مدرسيهم عبر صفحات أو مجموعات دراسية كما نجد صفحات لمسؤولين وسياسيين وأصحاب رأي".

نتائج متتابعة

وأضاف د. عبد العال بدأنا نلاحظ التأثير العالي لمواقع التواصل الاجتماعي على صناعة الرأي العام وتعزيز المسؤولية المجتمعية والوطنية، مما دفع معظم الجهات الحكومية والمؤسسات المدنية لمتابعة منسوبيها وللمواطنين بشكل عام وما يدلون به من آراء وأفكار وإعجابات عبر موقع التواصل.

وتابع قوله لمراسل (دنيا الوطن" تطورت الأمور بشكل متسارع لتدفع الاحتلال الإسرائيلي لتكوين وحدة خاصة لمتابعة مواقع التواصل الاجتماعي حتى أضحى نشر مقالة من بضع كلمات أو إبداء إعجاب بمنشور ما سبب للسجن أو التضييق والملاحقة.

دوائر للتضييق

وأشار د. عبد العال: "واقعنا الفلسطيني مليء بالتعقيدات السياسية والأمنية وإن كان بمقدور المواطن أن يدلي برأيه عبر مواقع التواصل فلا بد أن يكون تحت دائرة العرف المجتمعي والعائلي وبهذا نجد مراجعات لأب أو لأشخاص مهمين في العائلة لأبنائهم على ما ينشرونه، مما يضطر صاحب النشر لتعديل أو حذف ما نشره، بل هناك دائرة أكبر هي دائرة التنظيمات و تقاطعها مع دائرة صاحب العمل ثم دائرة الحكومة التي ترغب بتقليل تأثير هذه الصفحات على سمعتها وأدائها، لكن و كما أشرنا فهناك دائرة الاحتلال الإسرائيلي وما يفرضه من قيود وعقبات".

أسماء مستعارة

وبين د. عبد العال أن التضييق دفع كثيراً من المستخدمين لمواقع التواصل للتخفي بأسماء مستعارة أو البدء بمحادثات خاصة أو استخدام برامج تشفير لتكون لهم الحرية الكاملة في الحديث دون قيود أو مراجعات. وتساءل لكن هل هذا يحميهم؟ و هل يحفظ خصوصيتهم؟

وتطرق د. عبد العال إلى محاولة الانقلاب في تركيا في يوليو 2016 كيف أن المخططين للمحاولة كانوا يستخدمون برنامج خاص بالمراسلات يسمى "ByLock" هذا البرنامج الذي كان متاحاً مجاناً للمستخدمين وقد ذكر مبرمجه أنه آمن ومشفر لكن تبين لاحقاً أن الجهات المختصة في الحكومة التركية كانت قد اكتشفت طريقة لاختراقه وبهذا حصلت على جميع المراسلات بل والأهم شبكة الأشخاص المتراسلين، مما سهل عليها لاحقاً ملاحقتهم.

وسائل اختراق متنوعة

وبين د. عبد العال لمراسل "دنيا الوطن" تتنوع وسائل الاختراق مواقع التواصل الاجتماعي بتنوع الجهات المعنية وإمكانياتهم فمن الممكن اختراق حسابك من أفراد أو مؤسسات أو حكومات.

وأكد أن بإمكان الأفراد إذا حصلوا على كلمة المرور الخاصة بك أن يلجوا للحساب وأن يستخدموه و هناك عدة طرق أكثرها انتشارا منها ،Keystroke logging : و هي طريقة تعتمد على برنامج يقوم بتسجيل كتابة المستخدم على لوحة المفاتيح أو الجوال و إرسال ما يكتبه للمخترق. علماً بوجود نفس الآلية كقطعة إلكترونية يتم تركيبها كوصلة للوحة المفاتيح أو كشاحن للجوال!

ولفت إلى أن استخدام نفس كلمة المرور لعدة حسابات مثلاً أن تكون كلمة المرور لحساب الفيسبوك وتويتر وياهوو وبريد العمل هي نفس الكلمة، هذا سيسهل على المخترق اكتشافها عن طريق اختراق الحساب الأقل أمنا أو متابعة قوائم الحسابات المخترقة، فقد نشر في سبتمبر 2016 أن شركة ياهو تعرضت لاختراق بسرقة 500 مليون حساب.

وتابع د. عبد العال بإمكان الاختراق من خلال الدخول على الحساب من جهاز آخر مصاب بفيروس، أو Phishing فتح روابط لمواقع تصيد تدعي أنها لتعديل كلمة المرور أو لمساعدتك في الدخول على حسابك، أو حفظ كلمات المرور على المتصفح، و بهذا يتم كشف جميع الحسابات إذا تم اختراق حساب نظام التشغيل أو الدخول على الحساب عبر برامج أو مواقع غير معتمدة: مثلاً أن يستخدم برنامج غير معروف المصدر للدخول على حساب الفيسبوك. دائما يجب استخدام البرنامج المرخص من الشركة.

الهندسة الاجتماعية

وبين د. عبد العال خاصية أخري للاختراق تسمي الهندسة الاجتماعية Social engineering ، إذا كان المخترق لديه معلومات عنك يستطيع من خلالها أن يوهمك أنه يقدم لك خدمة و يطلب منك معلومات إضافية تفضي لاختراق حسابك.

وأشار أما بالنسبة للحكومات أو المؤسسات، بالإضافة للوسائل المذكورة، لديهم إمكانية التواصل مع الشركات المقدمة للخدمة بطلب رسمي للحصول على جميع البيانات. أما إذا كانت البيانات تمر عبر خوادمهم أو تسجل على خوادمهم فبياناتك مكشوفة لديهم بالكامل. كما أن هناك عدد آخر من طرق الاختراق التي تظهر بشكل دوري.

نصائح لمنع الاختراق

وأوضح د. عبد العال نصائح للتقليل من مخاطر الاختراق أهمها عدم فتح روابط غير معروف مصدرها ، أو كتابة كلمة المرور و المعلومات المهمة على أي مستند ، وعدم إرسالها بأي طريقة ( بريد إلكتروني، SMS ) ، أو استخدم متصفح حديث – غير معروف ويفضل استخدام متصفح chrome ،ونصح بعدم تنصيب برامج غير موثوقة على الجهاز ، أو استخدم برنامج مضاد فيروسات وتفعيل التحديث الدوري للتعريفات باستخدام Kaspersky .

ونصح د. عبد العال باستخدام كلمة مرور صعبة التخمين ،والتأكد من استخدام بروتوكول https و ليس http للدخول للحساب ،وعدم وضع في الجهاز ذاكرة USB flash غير موثوقة ، و وفحص الذاكرة ببرامج مضاد الفيروسات قبل فتح المحتوى.

ويفضل د. عبد العال بتفعيل خدمة الجدار الناري firewall على الجهاز ،وتفعل خيار الدخول بعدة خطوات Multi-Factor Authentication متاحة في معظم مواقع التواصل الاجتماعي.

برامج الاختراق

وقال أسامة أبو عمرة المتخصص في الهكر و أمن المعلومات لمراسل "دنيا الوطن " أن الهكر كلمة تثير الرعب لدي الكثير من مستخدمي الحاسب وكثيرا ما يساء الظن فيهم ، هم بشر فيهم من ينصر دينه ووطنه وفيهم من يؤذي عباد الله وفيهم من يدمر مواقع العدو و الرذيلة وأجهزة المفسدين ،وفيهم من يبتز أعراض المسلمات غير السرقات والتجسس.

وبين أبو عمرة أن الهكر في يخترق الجهاز بالباتش هو برنامج اتصال بين جهاز المستخدم وبين جهاز الهكر ،وهو عبارة عن جسر تواصل بين الهكر وبين جهاز الضحية " الذي تم اخترق جهازه " ،ويستطيع الهكر التحكم بجهاز الضحية ويشاهد ما يفعله على سطح المكتب والمواقع التي يزورها وسرقة حساباته من مواقع التواصل الاجتماعي والمنتديات والمواقع الخ ..

وأوضح ابو عمرة أن الباتش هو برنامج صغير جدا قد لايتجاوز حجمه الواحد ميغا بايت ،وله عدة صيغ شهيرة تنفيذية خطيرة مثل: exe -scr-bat-pif-com-vbs

وأي ملف يكون امتداده بهذه الامتدادات يجب فحصه وقد تكون هذه الصيغ لبرامج عاديه جدا وغير مضرة ، ولكنها خطيرة ويجب التحرى عن أي برنامج يحمل هذه الصيغ.

ونوه أبو عمرة أن الباتش لا تكون صيغته فقطexe وإخوانه ،بل يستطيع الهكر دمج باتش بصورة فيكون ناتج امتداد الصورة المدموجة بباتش jpg لذلك يجب الحذر عند استقبال أي ملف أو قبيل تشغيله .

وأشار أبو عمرة أن أنواع الاختراق مختلفة منها الاختراق العشوائي ( شائع جدا حتى لو كان طفل ) ،و هناك الاختراق المستهدف ( للهكر شائع ولكن المحترف ) ،والاختراق العشوائي بإرسال باتشات الاختراق في أي موقع وأي مكان ،والاختراق المستهدف بإرسال الباتش رسالة خاصة .

ثغرات الجهاز

وأوضح أبو عمرة أن هناك عدة طرق يدخل الهكر الجهاز منها مثل ثغرات الجهاز وهي عبارة عن خطأ برمجي يمكن استغلاله من قبل الهكر في أن نجعل النظام يقوم بتنفيذ أوامره التي نعطيها إليه فهناك مئات الثغرات للويندوز وكثير من الاجهزة ولتجنب الاختراق ابحث بين فترة وأخرى عن أخر إصدارات لهذه البرامج واحذف القديمة وركب الجديدة ، فالجديدة بلا شك المسؤولين عنها يحاولوا جاهدين سد الثغرات التي تكون بالإصدارات السابقة لبرامجهم .

ثغرات البرامج

وتابع أبو عمرة قوله هناك ثغرات للبرامج الخدمية كالأوفيس ومشغلات الفيديو والمتصفحات ،البرامج messenger – المسنجر ممكن يخترق جهازك بطرق منها أن يرسل لك رسالة أثناء الدردشة صفحة بيضاء أو حتى فيها صورة أو رابط مهما كان مجرد تنقر عليه تصل الهكر رسالة فورية انه تم الاختراق،أو عن طريق برنامج يستخدمه الهكر يسحب من خلاله IP الخاص فيك ويتم الاختراق عن طريقه بشرط انك قد أضفته ،ولتجنب الاختراق عدم إضافة أي شخص لاتثق فيه .

وأشار أبو عمرة أن هناك اختراق يتم من خلال صفحات النت وهي أن يصنع الهكرز صفحة تقليدية ونسخة لصفحة مثل الفيس بوك اليوتيوب ايميل الهوتميل الياهو أو حتى صفحة بنك أو المسنجر أو مثلا برنامج مونتاج أو العاب أو اي برنامج..الخ ،وهي حيلة تمر على المبتدئين ،أو يقوم الهكر بصنع باتش ثم يدمجه او يدخله بداخل أحد البرامج السابقة،ويرسله في كثير من المنتديات " مراكز الرفع " الدردشات المجموعات البريدية التورنت ..الخ ،كي يصطاد اكبر قدر من الضحايا ومجرد تشغله وتنصبه يتم الاختراق .

وأوضح أبو عمرة لتجنب عملية الاختراق لا تحمل أي برنامج إلا من موقعه الرسمي او مواقع موثوقة .

حيل الهكرز

ولفت إلى أن "هناك حيل عديدة سائدة للاختراق بقولهم لكم أنهم لايستطيعوا الدخول علي صفحاتهم على الفيس أو اليوتيوب أو على البنك فأرجوك سجل دخول وقل لي هل يقبل او لا ؟ ويعطيك رابط الصفحة ’ وأنت تنسخ رابطه وأول ماتسجل بياناتك بالصفحة ترسل له تلقائيا بيانات تسجيلك ويتم سرقة الحساب .. فاي شخص يفعل هذه الحركة فثق أن له نية سيئة .. وليسا شرطا أن تكون صفحة تقليدية ممكن تكون صفحة فارغة تدخلها ويتم الاختراق فورا ( لأنه سبق وقام الهكر بتجهيز رابط الصفحة ووضع ودمج رابط الباتش برابط الصفحة و قام بإرسالها لك )

ولتجنب هذه الحيل أن تذهب للموقع الرسمي باليوتيوب او الفيس او البنك وتهميش رابطه ولاتقع بالفخ".

مواد خاصة للاختراق

وأضاف أبو عمرة أن هناك اختراق يتم من خلال مادة فيديو أو مادة صوتية أ صورة أو كتاب الكتروني ويعمل الهكر الدمج بأغنية صيغة mp3 أو rm أو حتى فيديو بصيغة Avi ،وهناك أيضا استغلال للكتب الالكترونية يتم من خلالها الاختراق ،مبينا أن الحل لتجنب المخاطر هو فحص الفيديوهات واستخدام برامج للفحص، موضحا بان هناك عملية اختراق تتم من خلال المواقع ،ومعظم ما تتعطل الأجهزة هي من خلال تصفح المواقع الإباحية التي قد تزرع برامج تجسسية أو أحصنة طراوده تحطم نظامك او يخترق جهازك ، لافتا أن هناك الكثير من طرق وحيل الاختراق.